Cloudinary

Dynamic Media Platform: Manage, optimize, and deliver images and videos at scale

Cloudinaryはモダンなメディア配信サービス。アップロードされた画像データに対してURLで画像処理を指定することで動的な変換とCDN経由での配信を行う。

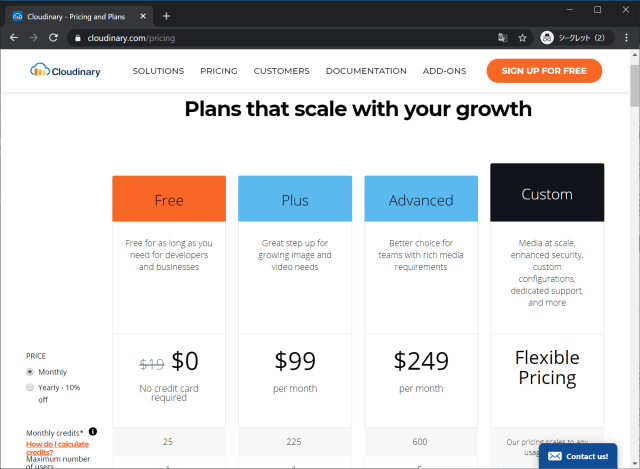

無料プランでできること

- Upload widget and API

- DAM media library

- Search via the UI or API

- Remote fetch

- Automatic backup and revision tracking

- Tons of image and video manipulations

- Video transcoding and adaptive streaming

- Automatic optimization

- High performance delivery through a CDN

- Powerful dashboard and online reports

- Custom branding for upload widget

- RESTful APIs

- Support - forums, tickets and email

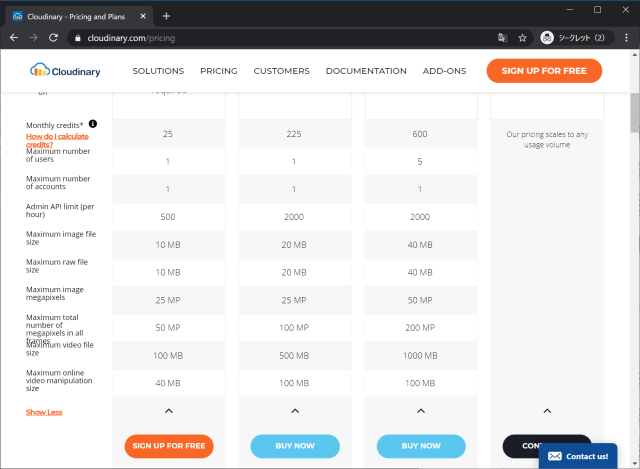

制限

| Free Plan | limit |

|---|---|

| Monthly credit | 25 |

| Maximum number of users | 1 |

| Maximum number of accounts | 1 |

| Admin API limit (per hour) | 10 MB |

| Maximum image file size | 10 MB |

| Maximum raw file size | 25 MP |

| Maximum image megapixels | 50 MP |

| Maximum video file size | 100 MB |

| Maximum online video manipulation size | 40 MB |

1 credit = 1000 transformations or 1GB managed storage or 1GB net viewing bandwidth or 500 video processing seconds

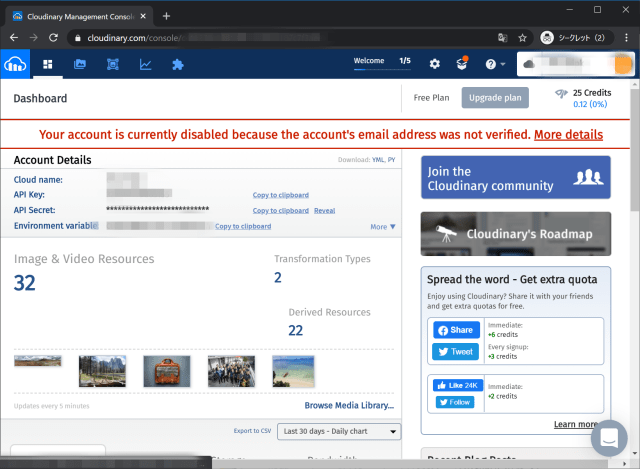

Cloudinary管理画面

Account Details

API-KeyやCLOUDINARY_URLを取得できる。

これらを使ってcloudinary-apiによる操作を行うことができる。

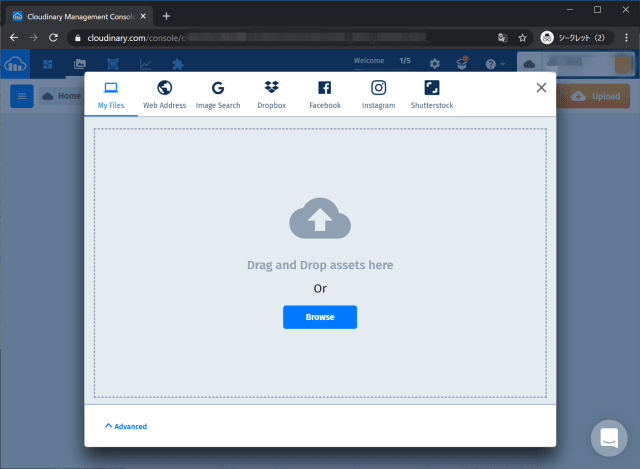

Media Library

Media Libraryから画像ファイルをアップロードできる。

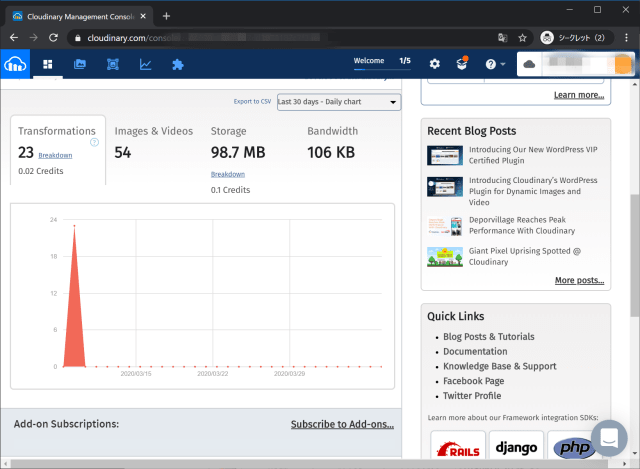

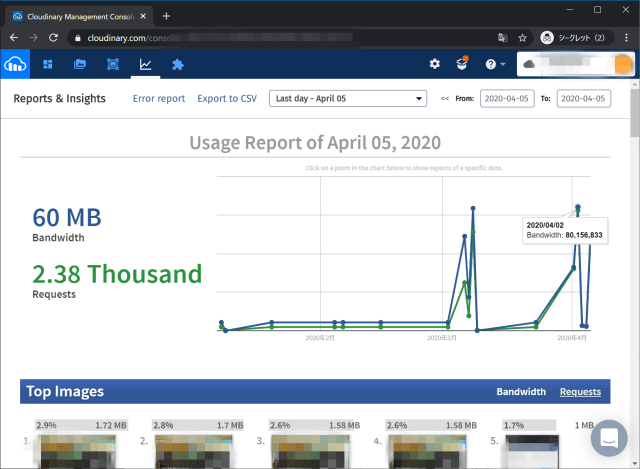

Dashboard / Reports

DashboardやReports画面で利用状況を確認できる。

画像アクセスとイメージ変換

イメージのURL

画像のURLは以下の様な形式。demo部分がユーザIDになっている。

https://res.cloudinary.com/demo/image/upload/q_auto:low/woman.jpg

q_auto:lowの部分が変換オプション